Dispozitivele IoT devin din ce în ce mai prezente în viața noastră, pe măsură ce încep să automatizeze rutina de afaceri și a vieții personale. În ciuda avantajelor lor reale, ne confruntăm cu un mediu aproape nestandardizat care conține o gamă largă de dispozitive diferite de la mai mulți producători, dispozitive care oferă capacități diferite. Acest lucru creează premisele unui mediu complex care trebuie să fie sigur. Metodologia pentru evaluarea securității dispozitivelor IoT este definită pe baza unui set de criterii care se concentrează pe comportamentul lor. În acest mod, metodologia oferă un cadru de evaluare a securității, care este independent de caracteristicile hardware și software ale dispozitivului.

Astăzi dispozitivele IoT nu sunt doar senzorii simpli, care înregistrează o valoare din mediul în care operează și o trimit către un dispozitiv sau serviciu de colectare a rețelei locale. Se pot conecta prin Internet la diferite servicii, pentru a face monitorizarea complexă a unui eveniment, pentru a răspunde la comenzile de la distanță și chiar pentru a implementa un comportament autonom. Chiar și dacă sunt proiectate pentru un singur scop, au puterea de calcul și arhitectura software care pot permite atacatorilor să instaleze rutine suplimentare și să reproiecteze dispozitivul în timpul rulării și să îl facă să facă alte lucruri. Unul dintre cele mai mari atacuri cu denegare de serviciu distribuită (DDoS) a fost efectuat prin exploatarea unei armate mari de dispozitive IoT, care au fost infectate de malware-ul Mirai [1]. Programul malware a reușit să infecteze o gamă largă de dispozitive conectate la internet, cum ar fi routere, camere CCTV, camere web, imprimante și să le facă să supraîncarce cu cereri diferite adrese IP vizate de atacatori.

Pentru a oferi o experiență mai bogată utilizatorilor, dezvoltatorii și producătorii oferă o gamă largă de dispozitive IoT pentru case inteligente sau pentru utilizare personală, care sunt conectate la Internet prin diferite canale de comunicații, sunt controlabile de la distanță prin serviciul de internet și oferă diferite măsuri de protecție a securității cibernetice. Acest lucru creează un scenariu în care vulnerabilitățile pot fi ușor găsite și exploatate de către un atacator.

În acest mediu dinamic, cu atât de multe straturi și componente, este o provocare destul de mare pentru a oferi securitate completă, deoarece există atât de multe caracteristici care trebuie securizate și există o mare comunitate de producători de hardware și dezvoltatori de software care abordează perspectiva de securitate a produselor lor, din perspective diferite, care în majoritatea cazurilor nu sunt reglementate. Rezultatele cercetărilor anterioare, la care se face referire în această cercetare, arată complexitatea domeniului, nu din cauza soluțiilor criptografice și de securitate cibernetică care pot fi utilizate, ci din cauza diferitelor moduri în care sunt implementate aceste soluții și a gamei largi de dispozitive și servicii IoT.

Perspectiva de securitate IoT oferită de această lucrare se concentrează pe caracteristica comună a tuturor atacurilor asupra dispozitivelor IoT, ceea ce îi va face să se comporte diferit sau ciudat din perspective diferite. Această cercetare se concentrează pe asigurarea securității pentru diferite dispozitive IoT, prin monitorizarea comportamentului acestora și semnalizarea evenimentelor care sunt în afara caracteristicilor unui comportament normal. Metodologia propusă poate fi utilizată pentru a analiza dacă un dispozitiv IoT a fost compromis. Nu poate fi folosit pentru a proteja un dispozitiv IoT, dar poate fi folosit pentru a detecta un dispozitiv piratat sau compromis în primele etape ale unui atac reușit.

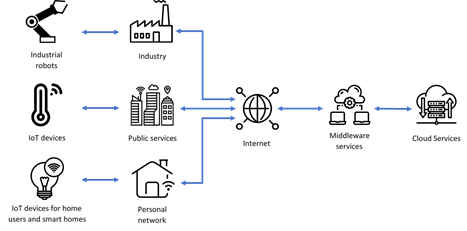

O arhitectură generală a dispozitivelor IoT este definită de trei straturi, inclusiv stratul de percepție, stratul de rețea și stratul de aplicație. Aceasta este arhitectura generală pe care alte studii au luat-o în considerare la evaluarea securității IoT a unui dispozitiv [1-2]. Dacă îl extindem pentru a include furnizorul de servicii, atunci arhitectura va avea componente care nu sunt premise, ci în Cloud [3], ca în Figura următoare. În ceea ce privește securitatea, noul strat expune riscuri specifice de securitate care trebuie să fie adrese atât pe canalul de comunicații Interne, cât și la furnizorul de servicii.

Metodologia propusă este axată pe analiza comportamentului dispozitivului IoT pe baza stratului de rețea. Această abordare este independentă de caracteristicile software și hardware ale diferitelor dispozitive IoT și ne permite să facem o evaluare black-box. Metodologia poate fi aplicată pe orice dispozitiv IoT care utilizează un canal de comunicație pentru a trimite sau primi date. De asemenea, metodologia se adresează în special dispozitivelor care utilizează conexiuni IP și care sunt vulnerabile la atacuri la distanță de pe Internet.

Dispozitivele IoT care utilizează RFID, Zigbee, Z-Wave, Bluetooth sau Bluetooth Low Energy (BLE) sunt vulnerabile la atacuri locale sau de proximitate și funcționează în spatele unui gateway care ar trebui să ofere propriul strat de securitate. Monitorizarea mediilor Z Wave și Bluetooth necesită echipamente specializate care limitează aplicabilitatea acestei metodologii [2]. Cu toate acestea, din perspectiva gateway-ului, metodologia poate oferi un modul de securitate intern care poate evalua starea rețelei locale sau a dispozitivelor conectate:

- atacurile Denial of Service pe dispozitivele Z-Wave și Bluetooth sau pe gateway-ul lor vor genera o creștere a lățimii de bandă. și frecvența pachetelor;

- atacurile de tip Replay vor declanșa o creștere a traficului în pachete valabile.

Lățime de bandă – dispozitivele care utilizează lățime de bandă ridicată reprezintă un risc de securitate mai mare, deoarece este mai dificil să filtrezi traficul normal de cel anormal, generat de un dispozitiv compromis. Este mai dificil să detectezi o problemă de securitate în sistemele detaliate care generează mult trafic, deoarece atacatorul se poate ascunde în asta.

Frecvența de transmisie – majoritatea dispozitivelor IoT oferă un model pentru transmiterea datelor, deoarece acestea sunt configurate pentru a trimite actualizări regulate la intervale specifice. Dispozitivele IoT pasive care monitorizează temperatura, consumul de energie sau alte caracteristici ale mediului vor trimite date înregistrate pe baza setărilor de configurare ale acestuia. Frecvența de transmisie poate fi utilizată cu ușurință pentru a defini un comportament al amprentei dispozitivului și orice modificare va fi ușor detectată. Pe baza acestei metodologii, dispozitivele cu frecvență de transmisie bine definită vor oferi un nivel de securitate mai bun.

Dimensiunea pachetelor – deoarece software-ul este un mediu determinist, fiecare protocol sau soluție software este caracterizată de pachete de rețea predefinite în ceea ce privește structura și dimensiunea. Acest lucru permite clienților să comunice cu punctele finale, astfel încât fiecare parte să poată citi și interpreta pachetul primit. Fiecare protocol, public sau proprietar, are o dimensiune a pachetului și știind că aceste informații putem determina dacă un dispozitiv prezintă o schimbare în acest comportament în timp. În funcție de dimensiunea pachetului, considerăm o cerere completă de primire, actualizare sau punere. De exemplu, un termometru inteligent se va conecta la gateway și va trimite temperatura înregistrată.

Protocoale – sunt luate în considerare protocoalele utilizate de dispozitiv pentru a comunica cu gateway-ul sau alte servicii. Din această perspectivă, există protocoale care implementează securitatea prin proiectare, ca HTPPS, sau care nu oferă securitate.

Porturi locale – analizăm dacă dispozitivul ascultă pe porturi standard sau non-standard. Aceasta este uneori o practică obișnuită a producătorului de a permite interioare de service care vor fi folosite pentru a împinge actualizări sau pentru a colecta statistici de stare și utilizare. Din perspectiva securității, aceasta este o problemă majoră, deoarece aceste detalii sunt mai puțin documentate, iar utilizatorii finali nu au nicio idee despre modul în care sunt protejate aceste servicii. În această metodologie, aceste probleme sunt clasificate drept riscuri majore de securitate.

IP-uri destinație -separăm adresele IP de destinație în adrese de internet locale și publice. Această perspectivă analizează și definește o colecție de adrese IP locale și publice la care dispozitivul va iniția conexiuni. Dispozitivele care se conectează la adrese IP publice sunt mai vulnerabile la atacuri de sniffing și pot dezvălui date personale dacă conexiunea nu este criptată, întrucât oricine are acces la aceasta poate citi implicit datele. De asemenea, conectarea la IP-uri locale prin Wi-Fi expune aceeași problemă, deoarece mediul Wi-Fi este un mediu deschis și oricine este suficient de aproape poate captura pachetele. Diferența majoră dintre conexiunile la internet și conexiunile Wi-Fi locale este dată de expunere. Prin Internet sunteți expus la întregul Internet, dar pentru Wi-Fi am putea spune că atacul trebuie să fie local, deoarece atacatorul ar trebui să se afle în apropierea router-ului Wi-Fi.

| Criterii | Unitate de măsură | Securitate scăzută Securitate | ridicată | optimă |

| Lățime de bandă | Mbits în interval de 1 oră (Mbph) | Volumele mari de date | Volumele mici de date | <1Mbph |

| Frecvența de transmisie | Pachetele pe oră (Pph) | Mare frecvență | joasă frecvență | 1 HPP |

| pachetedimensiuni | Kbiți. | mari pachete Cele non-standard | Pachete mici. Structură standard 1 | Kb |

| Protocoale | Număr de protocoale Protocoale | Protocoale non-standard sau nesigure | Protocoale standard securizate | 1securizat |

| Porturi locale | Număr de porturi locale | Ascultarea dispozitivului pe orice număr de porturi | locale Nu există porturi locale expuse | 0 porturi |

| IP-uri | Număr de IP-uri de destinație | Multe IP-uri publice de internet | Nu există IP-uri publice . Numai IP-uri locale, dacă este necesar | 1 IP local |

Tabelul 1 oferă un rezumat al criteriilor de evaluare și oferă, de asemenea, o scurtă descriere a diferitelor perspective de securitate, de la scăzut la înalt și, de asemenea, de la o valoare optimă. Valoarea optimă propusă descrie un scenariu „perfect” în care dispozitivele trimit cantități minime de date și au o amprentă foarte redusă în rețea. În realitate, acest profil optim este dificil de realizat, dar metodologia propusă evaluează riscul de securitate al dispozitivului din această perspectivă ideală. Pe măsură ce profilurile dispozitivelor se îndepărtează de aceste valori, ele vor expune mai multe date în rețea și vor oferi, de asemenea, un profil mai vulnerabil.

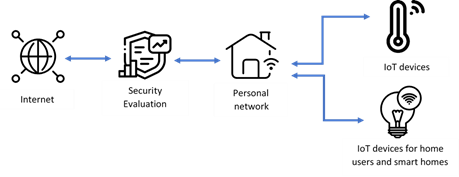

Metodologia propusă constă în aplicarea unui proces în patru etape care va permite oricui să analizeze un dispozitiv IoT existent și să îl plaseze într-o categorie de risc de securitate bazată pe comportamentul său. Valorile pentru criteriile de evaluare luate în considerare pot fi obținute prin analiza și măsurarea traficului de rețea generat de dispozitiv. Acest lucru se poate face automat folosind un proxy local sau prin motorizarea manuală a traficului utilizând WireShark. Evaluarea se face în gateway-ul intranet local sau într-un proxy la care se conectează gateway-ul pentru a obține acces la Internet, ca în Figura 2.

Faza de inițializare este prima etapă care se concentrează pe pregătirea mediului de evaluare. Un cadru general de evaluare, precum cel din Figura 2, este pregătit prin rutare a întregului trafic de mediu IoT printr-un gateway central sau un proxy.

Faza de monitorizare este a doua etapă a metodologiei de evaluare în care înregistrăm date care ar trebui să descrie modelul normal de comportament al dispozitivului IoT. În această etapă este important să rulați dispozitivele IoT în starea lor inițială, din cutie sau după o resetare hardware. Configurarea inițială și ciclul de pornire al majorității dispozitivelor IoT vor declanșa actualizări sau alte rutine interne. Modulul de evaluare va înregistra datele asociate cu criteriile de evaluare anterioare. Etapa poate dura de la câteva minute până când suntem siguri că acoperim toate funcțiile pe care le permite dispozitivul.

Faza definirii profilului este a treia etapă a metodologiei de evaluare și are ca obiectiv definirea profilului dispozitivului IoT pe baza valorilor finale ale criteriilor de evaluare. Profilul constă într-o foaie de date care ne oferă valorile care descriu comportamentul rețelei dispozitivului. Pentru caracteristicile care dau valori variabile în timpul etapei de monitorizare, cum ar fi lățimea de bandă utilizată și numărul de pachete, metodologia ia în considerare o valoare medie.

Evaluarea riscurilor de securitate este etapa finală a metodologiei și are ca obiectiv producerea evaluării de securitate a dispozitivului IoT prin clasificarea acestuia într-un grup de risc.

Metodologia calculează distanța profilului IoT evaluat de cel ideal. Cu cât este mai mare valoarea, cu atât sunt mai mari riscurile de securitate care caracterizează dispozitivul IoT.

Tabelul 2. Scala de clasificare pentru criteriile evaluate

| Criterii | Optime | 0 puncte | 1 punct | 2 puncte | 3 puncte |

| Lățime de bandă | 1Mbph | <= 1 Mbph | <10 Mbph | <100 Mbph | Până la 1 Gbph sau mai mult |

| Frecvența de transmisie | 1 Pph | 1 Pbh | <10 Pbh | <100 Pbh | > =100 Pbh |

| Pachete dedimensiune 1 | Kb | <= 1 Kbph | <100 Kbps | <1 Mbps | > = 1 Mbps |

| Protocoale | 1 protocol sigur | Pentru 1 protocol sigur | Pentru fiecare protocol suplimentar sigur | Pentru fiecare protocol nesigur |

Pentru criterii care pot da diferențe mari între valorile înregistrate și cea optimă, metodologia utilizează o scară de clasificare, ca în Tabelul 2.

Folosind metodologia propusă, profilul dispozitivului IoT este tradus într-o valoare care variază între 1, atunci când dispozitivul trimite o cantitate minimă de date și se conectează la un singur IP local folosind un protocol sigur, și o valoare mai mare decât aceasta. După cum a arătat cercetarea, [11-12], domeniul IoT este unul foarte dinamic și este în continuă creștere prin includerea unei game largi de dispozitive, cu capacități diferite de comunicare și procesare, care se conectează la o gamă largă de servicii locale și publice . Deoarece este aproape imposibil să se reglementeze dezvoltarea software și hardware a acestor dispozitive, fiecare va fi unic, deoarece va avea un set de riscuri și vulnerabilități de securitate. Efectuarea unei evaluări detaliate a securității acestor dispozitive, înainte de lansarea pe piață, este constrânsă de o mulțime de factori, inclusiv bugetele de producție, experiența echipei, pentru care o mulțime de dispozitive IoT vor fi livrate utilizatorilor casnici cu vulnerabilități necunoscute. Deoarece acesta este un scenariu obișnuit, o apărare va fi evaluarea riscului dispozitivelor IoT folosite și monitorizarea lor în timpul utilizării lor. Folosind metodologia propusă, putem avea un anumit grad de înțelegere a riscurilor de securitate ale diferitelor dispozitive IoT pe baza a ceea ce toate au în comun, comportamentul rețelei și ceva ce putem măsura extern. Această abordare poate fi utilizată și pentru a detecta dacă un dispozitiv IoT își va schimba comportamentul normal și ar putea fi declanșatorul unei analize mai profunde a unui posibil dispozitiv de compromis.